Table des matières

Commandes Linux

Je signale à tout hasard, à celui qui serait tenté de recopier et lancer la commande sur la baniere :

Pour commencer quelques liens utiles:

Des commandes de base command reference de FOSSwire.com

Un site permettant l'explication détaillée des commandes explainshell.com

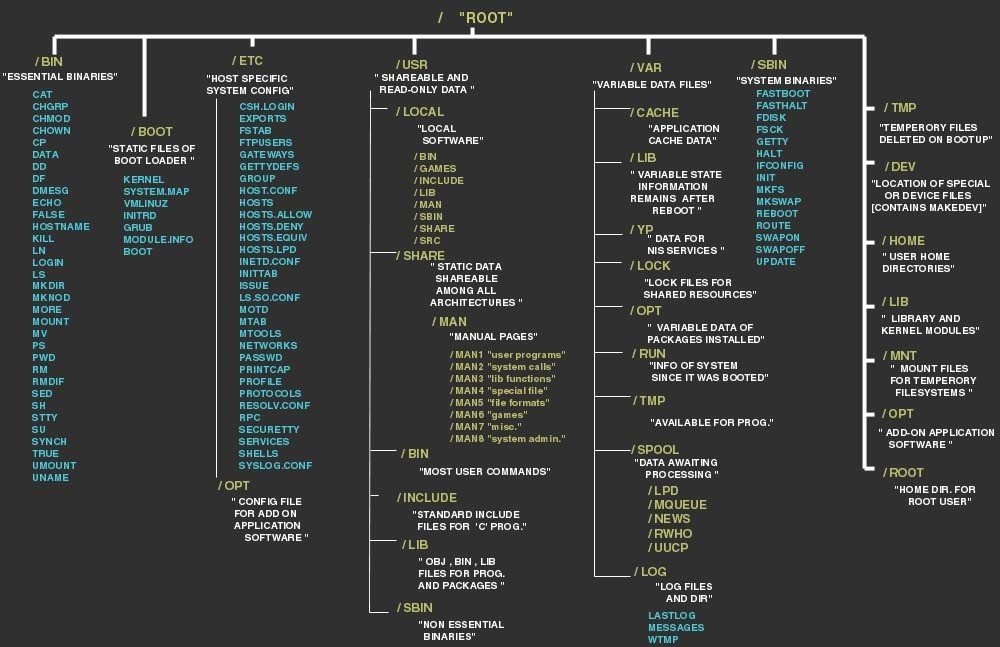

Arborescence des répertoires GNU/LINUX

La Filesystem Hierarchy Standard « FHS » est un standard sur la hiérarchie des systèmes GNU/Linux. Sa première version date de du 14 février 1994. La norme sur la hiérarchie des systèmes de fichiers définit une organisation standard concernant ces répertoires. Ainsi, peu importe la distribution GNU/Linux (ou tout autre système d’exploitation adhérant à cette norme) que vous utilisez, vous serez en mesure de retrouver l’information que vous recherchez.

Audio

lspci recherche les cartes reliées à un port PCI

lspci | grep -i audio

lsusb recherche les cartes reliées à un port usb

lsusb | grep -i audio

pour connaître le chipset son:

cat /proc/asound/pcm

Info système

INXI Pour la détection Hardware rapide et sans se fouler est un super outil, utilisé avec les bons argument -rfv7, il fait ressortir l'essentiel du matériel. Inxi a d'ailleurs fait l'objet d'un petit How-to. Inxi est installé par défaut sur pas mal de distributions.

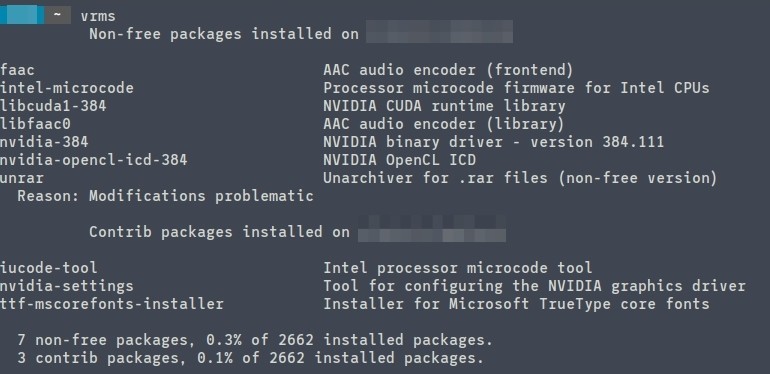

vrms

Virtual Richard Matthew Stallman est un paquet dont le but est de savoir si vous avez des paquets non libres installés sur votre système.

sudo apt install vrms

lancer "vrms" dans le terminal.

Sauvegarder le contenu de la commande top dans un fichier log

echo -ne "$(top -n 1 -b -o %CPU)\n" >>top.log

Connaître la date d'installation du système :

ls -lct /etc | tail -1 | awk '{print $6, $7, $8}'

lshw est une commande qui affiche des informations très détaillées sur les périphériques d'un ordinateur, elle doit s’exécuter avec les droits root. sudo lshw sort un pâté assez indigeste à appréhender, voyons comment rendre cela plus lisible.

sudo lshw -short

Une autre méthode consiste à renvoyer la sortie dans le navigateur (adapter la commande à votre navigateur par défaut)

Chromium

sudo lshw -html > info-system.html && chromium-browser info-system.html

Firefox

sudo lshw -html > info-system.html && firefox info-system.html

Connaitre la version installée:

lsb_release -a

afficher la version du noyau Linux :

uname -a

Détails Carte mère et Bios:

sudo dmidecode -t baseboard OU sudo lshw -C bus | head -6 OU sudo dmidecode

Lister les périphériques du bus PCI :

lspci

Lister les périphériques USB :

lsusb

Espace disque et pourcentage d’occupation:

df -h

Mais ce n'est pas très lisible ou pourra idéalement placer un alias df=:

df -PBM -xtmpfs -xdevtmpfs

Occupation partition swap:

swapon -s

Info de fonctionnement:

uptime, top, who

Info Processeur:

cat /proc/cpuinfo

Carte graphique:

lspci | grep VGA

Réseau

Retrouver sa clé wifi :

sudo egrep -h 'ssid=|psk=' --color /etc/NetworkManager/system-connections/*

Scan réseau local (interfaces & adresses MAC):

sudo nmap -T4 -sP 192.168.0.0/24

Connaître son adresse IP externe :

curl ipinfo.io/ip

Quels sont les ports ouverts :

sudo netstat -lp –inet

netstat -lapute --inet

netstat -taupe --inet

Avec lsof, il est intéressant de voir à quel point certains navigateurs peuvent être bavards en les lançant simplement, sans faire de requête:

lsof -i

→

les ports tcp/udp ouverts:

netstat -atun

Interfaces réseau filaire:

ifconfig

Interfaces réseau Wifi:

iwconfig

Scanner les réseaux sans fil:

iwlist scan

Activer une interface: (ex eth0)

ifup eth0

Désactiver une interface:

ifdown eth0

Redémarrer la configuration réseau:

/etc/init.d/networking restart && ifup wlan0

Contrôler la présence d' un serveur Samba sur le réseau:

findsmb

→

IP ADDR NETBIOS NAME WORKGROUP/OS/VERSION --------------------------------------------------------------------- 192.168.x.x "nomduserveur"+[WORKGROUP] [Unix] [Samba 3.x.x] (ip locale) (version smb)

findsmb ne fonctionne plus sur les dernières versions de Ubuntu on pourra remplacer par nmblookup -+arg, qui dépend de samba-common-bin

sudo apt install samba-common-bin

Puis :

nmblookup -S WORKGROUP

ou

nmblookup -S '*'

→

192.168.X.X *<00> Looking up status of 192.168.X.X MONSERVEUR_SMB <00> - B MONSERVEUR_SMB <03> - B MONSERVEUR_SMB <20> - B WORKGROUP <00> - B WORKGROUP <1e> - B MAC Address = 00-00-00-00-00-00

Trouver le serveur DHCP:

Prérequis : Identifier l’interface réseau active, avec la commande ip [ifconfig fonctionne encore sur Ubuntu (17.10)]:

ip a

Puis :

sudo nmap --script broadcast-dhcp-discover -e eno1

Périf

Tester les débits des perifs USB & HDD:

Lister les périfs de stockage avec

sudo fdisk -l

→

Périphérique Amorce Début Fin Blocs Id Système /dev/sdb1 * 2048 625141759 312569856 5 Étendue /dev/sdb5 4096 25010175 12503040 83 Linux /dev/sdb6 25012224 89827327 32407552 83 Linux /dev/sdb7 89829376 94111743 2141184 82 partition d'échange Linux / Solaris /dev/sdb8 94113792 115355647 10620928 83 Linux /dev/sdb9 115357696 177551359 31096832 83 Linux /dev/sdb10 177553408 625141759 223794176 7 HPFS/NTFS/exFAT

Puis choisir son HDD/USB, par ex sdb5 :

sudo hdparm -tT /dev/sdb5

→

/dev/sdb5: Timing cached reads: 7864 MB in 2.00 seconds = 3933.59 MB/sec Timing buffered disk reads: 238 MB in 3.01 seconds = 78.95 MB/sec

HDD

Identifier modèle & numéro de série d'un disque dur:

hdparm -I /dev/sd?|grep -E "Number|/dev"

→

/dev/sda: Model Number: HDS722516VLSA80 Serial Number: VN6D3ECDD7RG1D /dev/sdb: Model Number: WDC WD740GD-00FLA1 Serial Number: WD-WMAKE1690676

Commande plus complète (rpm, smart, version SATA, etc...), dépend de smartmontools

sudo apt install smartmontools

sudo smartctl -a /dev/sdX

→

Test des secteurs défectueux:

sudo badblocks -v /dev/sda1 > bad-blocks-result

*Adapter sda1 au HDD souhaité

détecter si un disque est SSD ou mécanique :

cat /sys/block/sda/queue/rotational

→

0=SSD 1=HDD

Mémoire

vider le cache de la mémoire vive :

sudo sh -c 'echo 1 > /proc/sys/vm/drop_caches'

Info ram :

free -h

MAN :

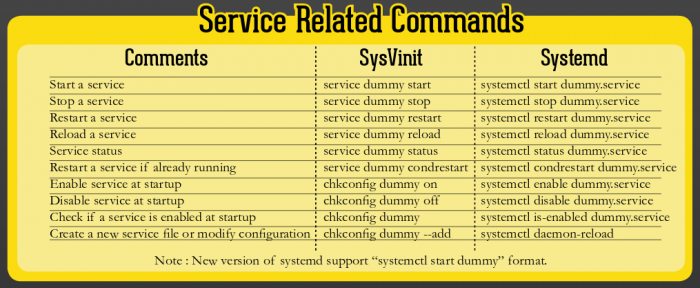

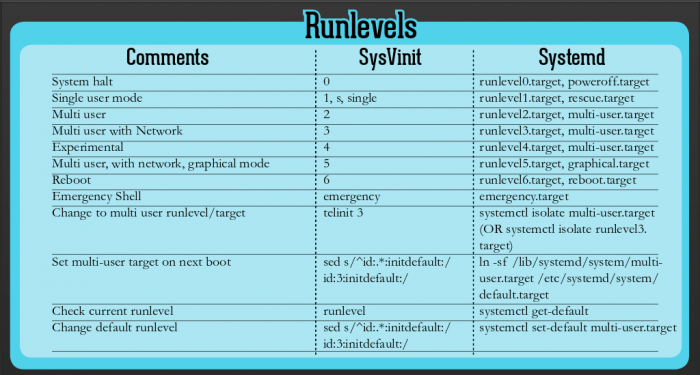

Systemd

Un peu de ménage

Un script permettant de retirer les anciens noyaux, maintenu dans le paquet byobu qui est disponible dans les dépôts Ubuntu.

sudo apt-get install byobu

sudo purge-old-kernels

Je viens de récupérer 750 Mo. Bon ça fait double emploi si on utilise BleachBeat.

Gestion des Polices (Fonts)

Généralement, il suffit de les copier dans le dossier ~/.fonts et de taper

fc-cache -fv

NMAP

Les Tableaux Nmap sont tous piqués à stationx.net merci à eux 🙂

Target Specification

|

Switch |

Example |

Description |

|---|---|---|

| nmap 192.168.1.1 | Scan a single IP | |

| nmap 192.168.1.1 192.168.2.1 | Scan specific IPs | |

| nmap 192.168.1.1-254 | Scan a range | |

| nmap scanme.nmap.org | Scan a domain | |

| nmap 192.168.1.0/24 | Scan using CIDR notation | |

| -iL | nmap -iL targets.txt | Scan targets from a file |

| -iR | nmap -iR 100 | Scan 100 random hosts |

| --exclude | nmap --exclude 192.168.1.1 | Exclude listed hosts |

Scan Techniques

|

Switch |

Example |

Description |

|---|---|---|

| -sS | nmap 192.168.1.1 -sS | TCP SYN port scan (Default) |

| -sT | nmap 192.168.1.1 -sT |

TCP connect port scan |

| -sU | nmap 192.168.1.1 -sU | UDP port scan |

| -sA | nmap 192.168.1.1 -sA | TCP ACK port scan |

| -sW | nmap 192.168.1.1 -sW | TCP Window port scan |

| -sM | nmap 192.168.1.1 -sM | TCP Maimon port scan |

Host Discovery

|

Switch |

Example |

Description |

|---|---|---|

| -sL | nmap 192.168.1.1-3 -sL | No Scan. List targets only |

| -sn | nmap 192.168.1.1/24 -sn | Disable port scanning. Host discovery only. |

| -Pn | nmap 192.168.1.1-5 -Pn | Disable host discovery. Port scan only. |

| -PS | nmap 192.168.1.1-5 -PS22-25,80 | TCP SYN discovery on port x.

Port 80 by default |

| -PA | nmap 192.168.1.1-5 -PA22-25,80 | TCP ACK discovery on port x.

Port 80 by default |

| -PU | nmap 192.168.1.1-5 -PU53 | UDP discovery on port x.

Port 40125 by default |

| -PR | nmap 192.168.1.1-1/24 -PR | ARP discovery on local network |

| -n | nmap 192.168.1.1 -n | Never do DNS resolution |

Port Specification

|

Switch |

Example |

Description |

|---|---|---|

| -p | nmap 192.168.1.1 -p 21 | Port scan for port x |

| -p | nmap 192.168.1.1 -p 21-100 | Port range |

| -p | nmap 192.168.1.1 -p U:53,T:21-25,80 | Port scan multiple TCP and UDP ports |

| -p- | nmap 192.168.1.1 -p- | Port scan all ports |

| -p | nmap 192.168.1.1 -p http,https | Port scan from service name |

| -F | nmap 192.168.1.1 -F | Fast port scan (100 ports) |

| --top-ports | nmap 192.168.1.1 --top-ports 2000 | Port scan the top x ports |

| -p-65535 | nmap 192.168.1.1 -p-65535 | Leaving off initial port in range makes the scan start at port 1 |

| -p0- | nmap 192.168.1.1 -p0- | Leaving off end port in range

makes the scan go through to port 65535 |

Service and Version Detection

|

Switch |

Example |

Description |

|---|---|---|

| -sV | nmap 192.168.1.1 -sV | Attempts to determine the version of the service running on port |

| -sV --version-intensity | nmap 192.168.1.1 -sV --version-intensity 8 | Intensity level 0 to 9. Higher number increases possibility of correctness |

| -sV --version-light | nmap 192.168.1.1 -sV --version-light | Enable light mode. Lower possibility of correctness. Faster |

| -sV --version-all | nmap 192.168.1.1 -sV --version-all | Enable intensity level 9. Higher possibility of correctness. Slower |

| -A | nmap 192.168.1.1 -A | Enables OS detection, version detection, script scanning, and traceroute |

OS Detection

|

Switch |

Example |

Description |

|---|---|---|

| -O | nmap 192.168.1.1 -O | Remote OS detection using TCP/IP stack fingerprinting |

| -O --osscan-limit | nmap 192.168.1.1 -O --osscan-limit | If at least one open and one closed TCP port are not found it will not try OS detection against host |

| -O --osscan-guess | nmap 192.168.1.1 -O --osscan-guess | Makes Nmap guess more aggressively |

| -O --max-os-tries | nmap 192.168.1.1 -O --max-os-tries 1 | Set the maximum number x of OS detection tries against a target |

| -A | nmap 192.168.1.1 -A | Enables OS detection, version detection, script scanning, and traceroute |

Timing and Performance

|

Switch |

Example |

Description |

|---|---|---|

| -T0 | nmap 192.168.1.1 -T0 | Paranoid (0) Intrusion Detection System evasion |

| -T1 | nmap 192.168.1.1 -T1 | Sneaky (1) Intrusion Detection System evasion |

| -T2 | nmap 192.168.1.1 -T2 | Polite (2) slows down the scan to use less bandwidth and use less target machine resources |

| -T3 | nmap 192.168.1.1 -T3 | Normal (3) which is default speed |

| -T4 | nmap 192.168.1.1 -T4 | Aggressive (4) speeds scans; assumes you are on a reasonably fast and reliable network |

| -T5 | nmap 192.168.1.1 -T5 | Insane (5) speeds scan; assumes you are on an extraordinarily fast network |

|

Switch |

Example input |

Description |

|---|---|---|

| --host-timeout <time> | 1s; 4m; 2h | Give up on target after this long |

| --min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout <time> | 1s; 4m; 2h | Specifies probe round trip time |

| --min-hostgroup/max-hostgroup <size<size> | 50; 1024 | Parallel host scan group sizes |

| --min-parallelism/max-parallelism <numprobes> | 10; 1 | Probe parallelization |

| --scan-delay/--max-scan-delay <time> | 20ms; 2s; 4m; 5h | Adjust delay between probes |

| --max-retries <tries> | 3 | Specify the maximum number of port scan probe retransmissions |

| --min-rate <number> | 100 | Send packets no slower than <numberr> per second |

| --max-rate <number> | 100 | Send packets no faster than <number> per second |

etc...

FMR